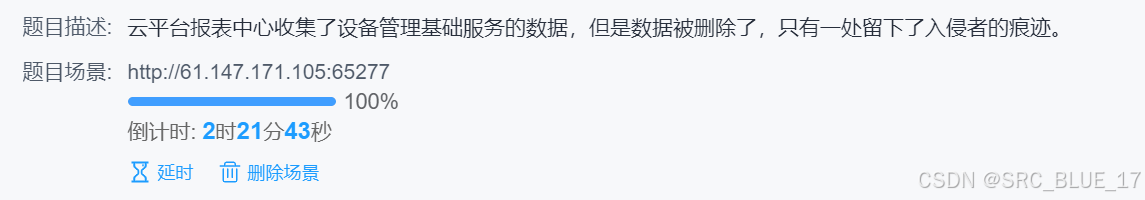

关注这个靶场的其它相关笔记:攻防世界(XCTF) —— 靶场笔记合集-CSDN博客

0x01:考点速览

先说明,本题考察的是暴力破解,不是 SQL 注入啥的(笔者测试了 SQL 注入、又扫了目录,虽然扫出了点东西,但是没啥用,最后放弃时才发现是暴力破解)。

0x02:Write UP

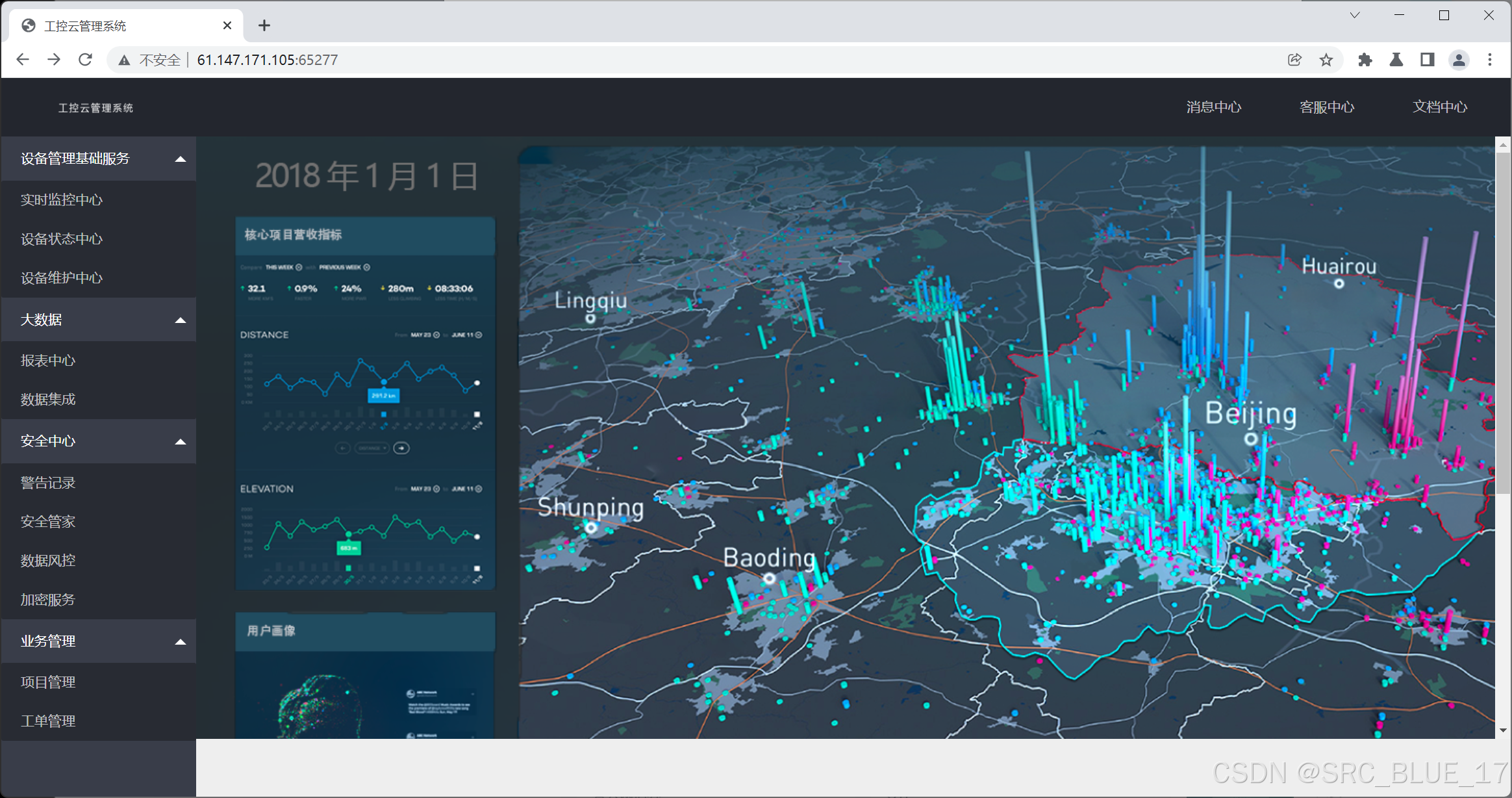

进入靶场,页面很炫酷,但都点不了,查看网页代码也没啥特别的,只能点击报表中心:

进入报表中心,引入眼帘的就是一个?id=1,再次申明,这里没有 SQL 注入,如果使用 SQL 注入的语句,都会发生 302 跳转:

他真的,我哭死,他一个劲想让你知道,那个位置只能输入数字,所以不管你输入啥奇怪符号,都会跳转回?id=1,只有输入数字时,能避免跳转,答案已经贴脸给出了,我却没有把握(笔者小小的崩溃一下)。

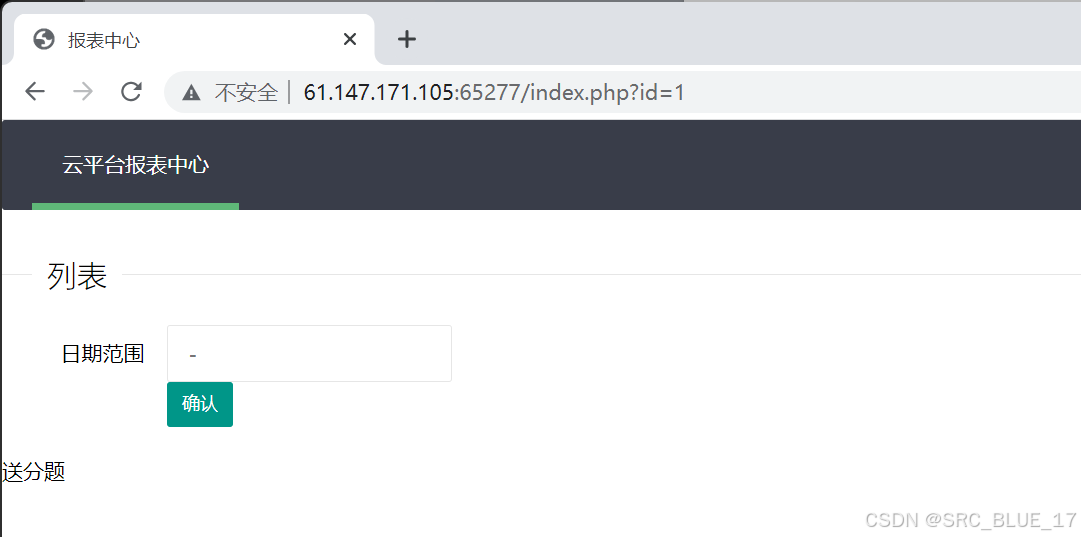

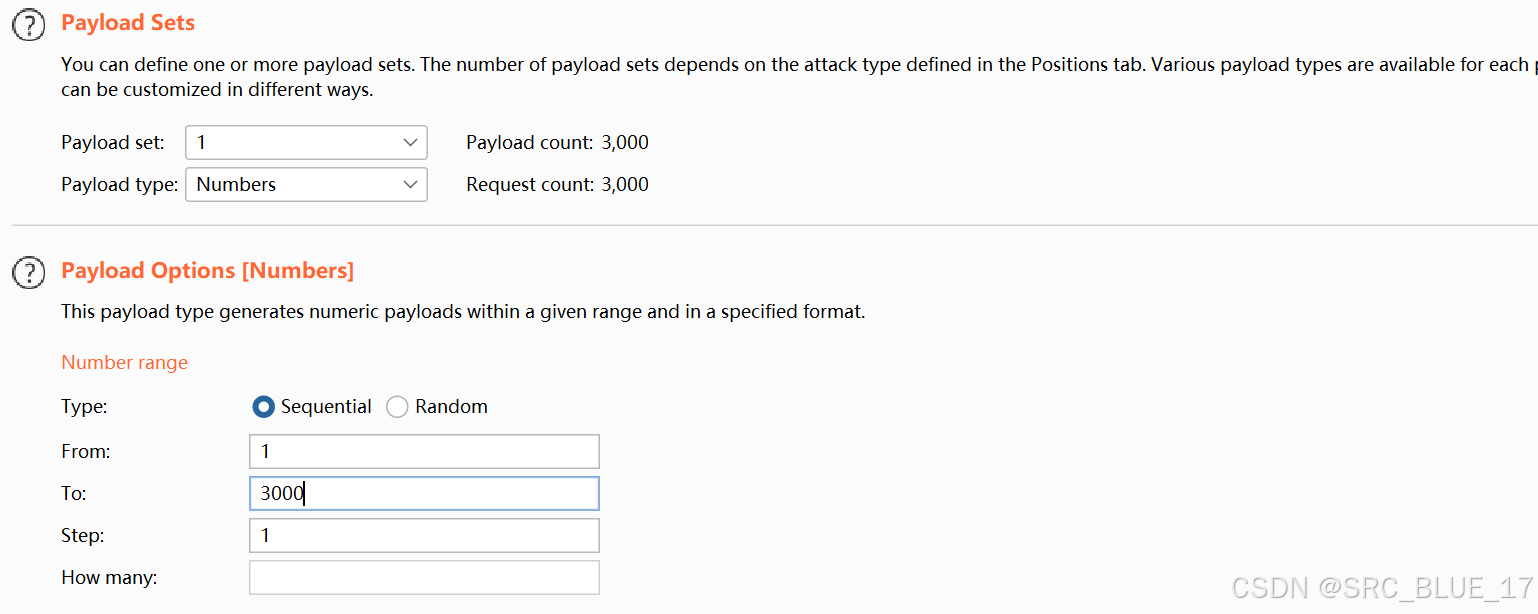

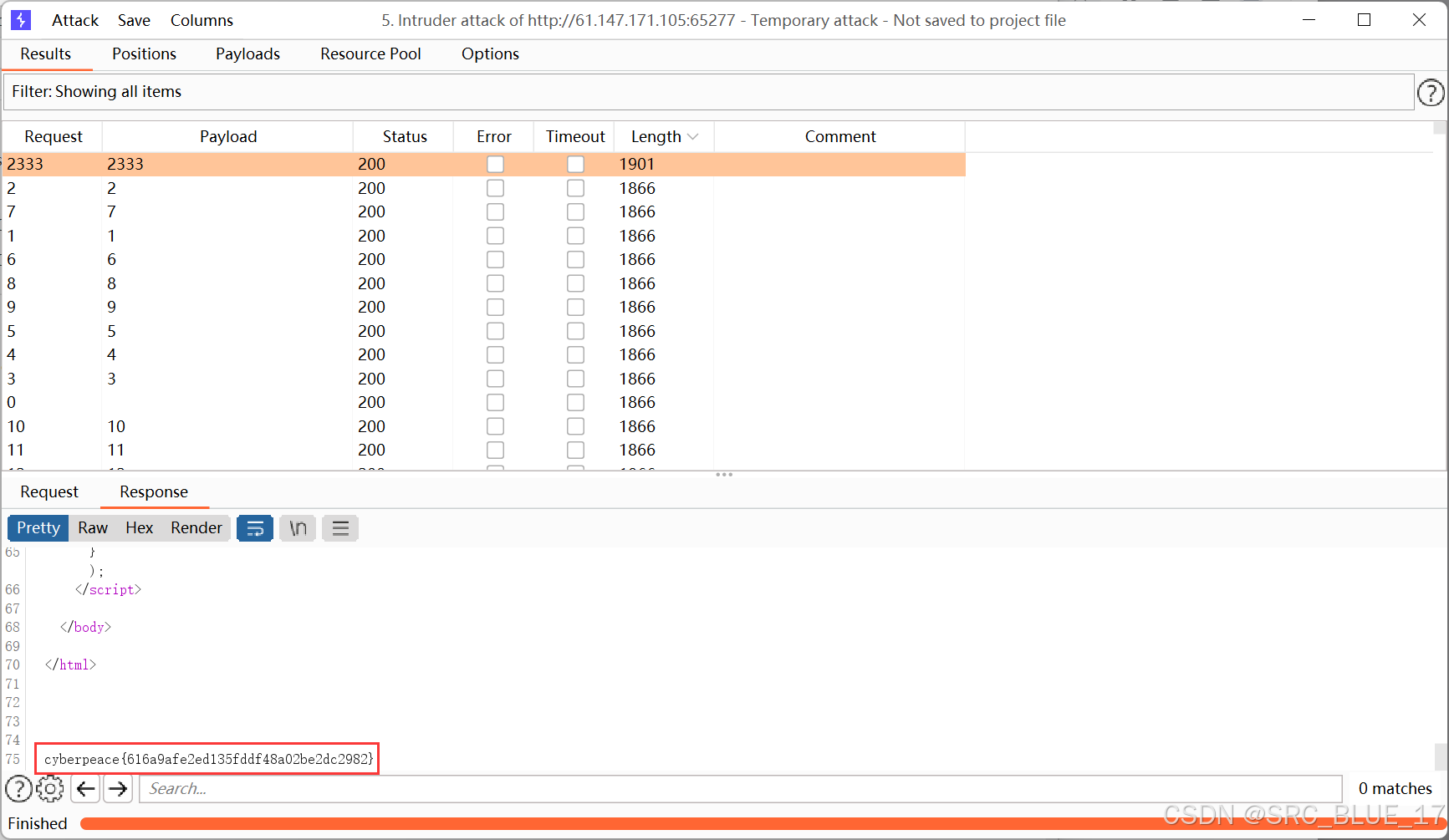

这里使用 BurpSuite 对抓取的请求包进行暴力破解即可(别问我可不可以从负数开始,出题人的心思你细品):

成功获取 Flag,http://61.147.171.105:65277/index.php?id=2333:

评论记录:

回复评论: