关注这个靶场的其它相关笔记:攻防世界(XCTF) —— 靶场笔记合集-CSDN博客

0x01:Write UP

本题考的是一个 302 跳转包的分析(其实就是考抓包),登录靶场,自动跳转到了1.php页面:

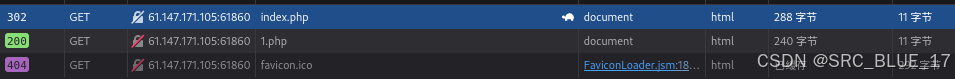

联想一下题目描述,“想想初始页面是哪个?” 我们直接在网址后拼接/index.php进行测试:

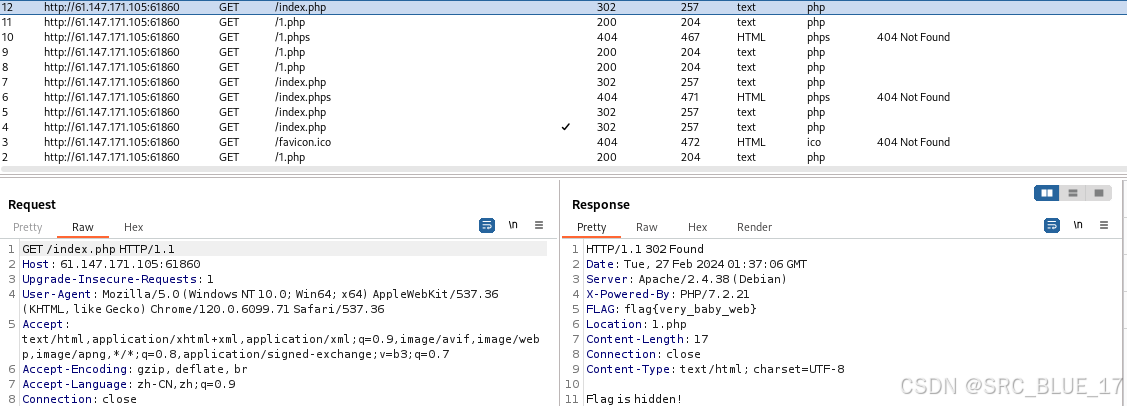

但是他并没有进入index.php,而是进行了跳转,我们使用 BurpSuite 进行抓包:

flag 直接就出来了(注意 Response 包的 FLAG 字段),这题 flag 还有点奇怪,笔者一开始还以为不是那个东东。再学一手,再怪的 flag,也有其存在的理由。

评论记录:

回复评论: