关注这个靶场的其它相关笔记:攻防世界(XCTF) —— 靶场笔记合集-CSDN博客

0x01:考点速览

本题考察的是 USB 流量分析,要想过此关你需要知道以下知识点:

-

知道如何区分鼠标与键盘的流量特征,通过

Leftover Capture Data字段:-

长度为 8 个字节的就是键盘且其一般除了第三个字节外其余字节均为 0。

-

长度为 4 个字节的就是鼠标。

-

-

知道如何从流量包中提取出 USB 设备流量(需要用到 tshark):

-

tshark -r usb.pcap -T fields -e usb.capdata > usbdata.txt

-

-

手头有破解键盘、鼠标流量的脚本。

-

键盘流量分析脚本(最好懂点 Python):

-

键盘流量分析脚本 01:KeyboardTrafficAnalysis01.py

-

键盘流量分析脚本 02:KeyboardTrafficAnalysis02.py

-

-

-

了解 “云影密码”,或者手头有专门的解密工具。

0x02:Write UP

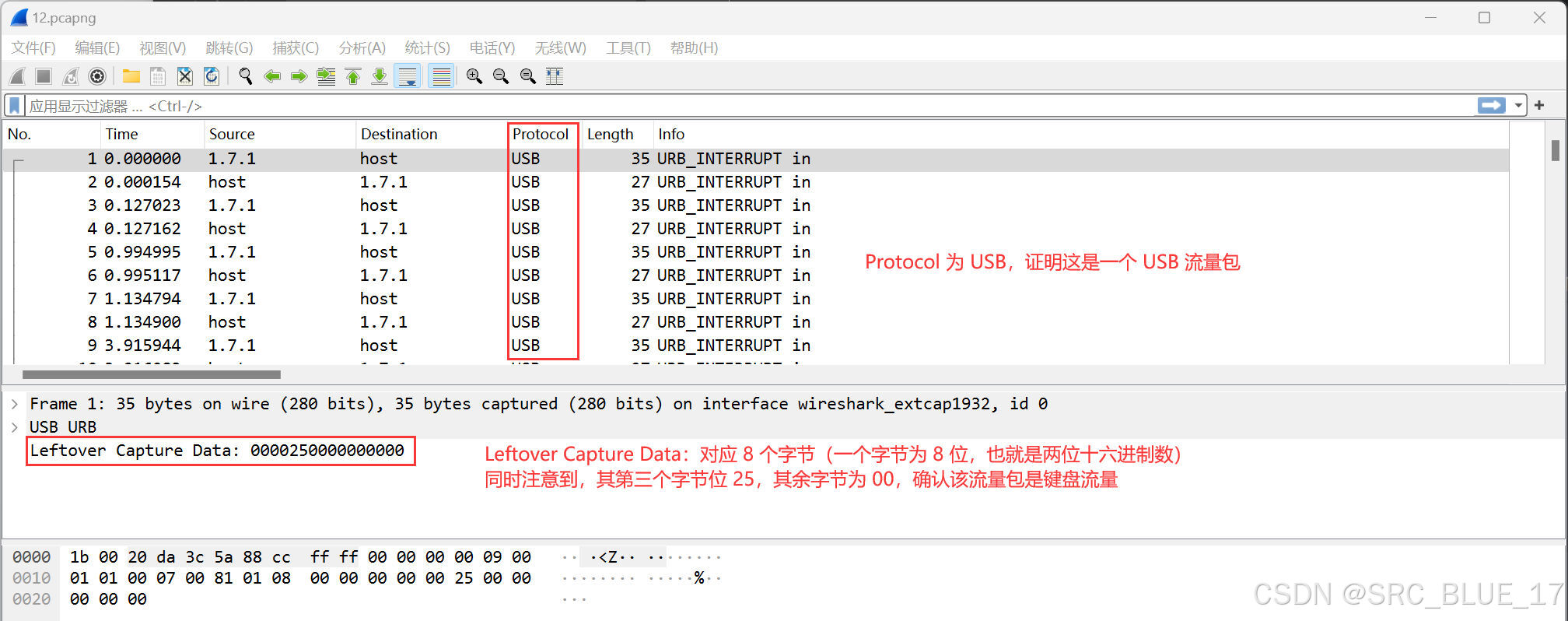

从靶场中将 USB 流量包下载下来,并使用 WireShark 打开,并进行一些简单的分析:

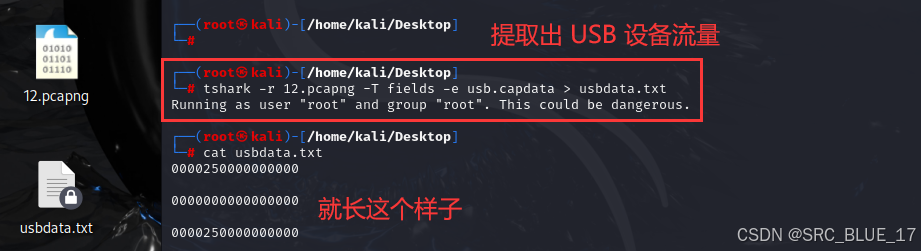

从分析中得出此是一个键盘流量包,接下来,我们将流量包丢到 Linux 中,使用 tshark 从流量包中提取出 USB 设备流量:

- tshark -r 12.pcapng -T fields -e usb.capdata > usbdata.txt

-

- # 命令解析

- # -r 12.pcapng => 读取 12.pcapng 文件

- # -T fields => -T 指定输出格式 fields 表示提取指定字段的值作为输出,而不是显示数据包的详细信息或者摘要

- # -e usb.capdata => -e 用于指定需要提取的字段, usb.capdata 是一个字段,表示 "Captured Data"(捕获的数据)。

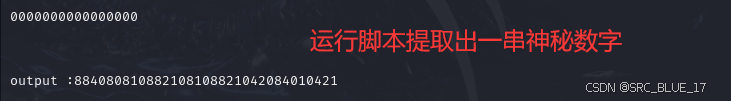

然后使用别人编写好的键盘流量提取脚本(见考点速览,或者参考资料中都有提供),直接进行提取。最终得出这么一串神秘数字:

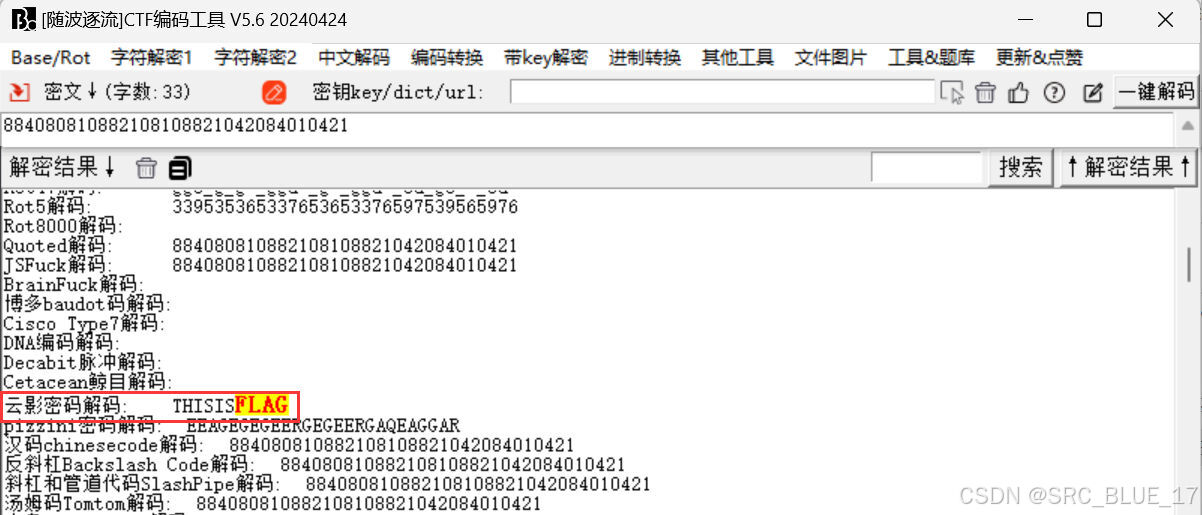

上面那串数字使用的是 “云影密码” 进行的加密,解密后内容如下,成功拿到 Flag:

备注: 最终提交的 flag 是 flag{THISISFLAG}

评论记录:

回复评论: