关注这个靶场的其它相关笔记:攻防世界(XCTF) —— 靶场笔记合集-CSDN博客

0x01:考点速览

本关考察的是网络流量分析,针对网络流量分析题目,我们首先采用的方法一般就是直接搜索法。直接在流量包中搜索 Flag 及其变型(当然还可以结合题目名称或者题目下载的文件名增加搜索的范围,比如本关下载的文件叫 webshell.pcapng,我们就可以尝试搜索 webshell,虽然没有用,但万一就成了呢)。

以下是本关需要掌握的知识点:

-

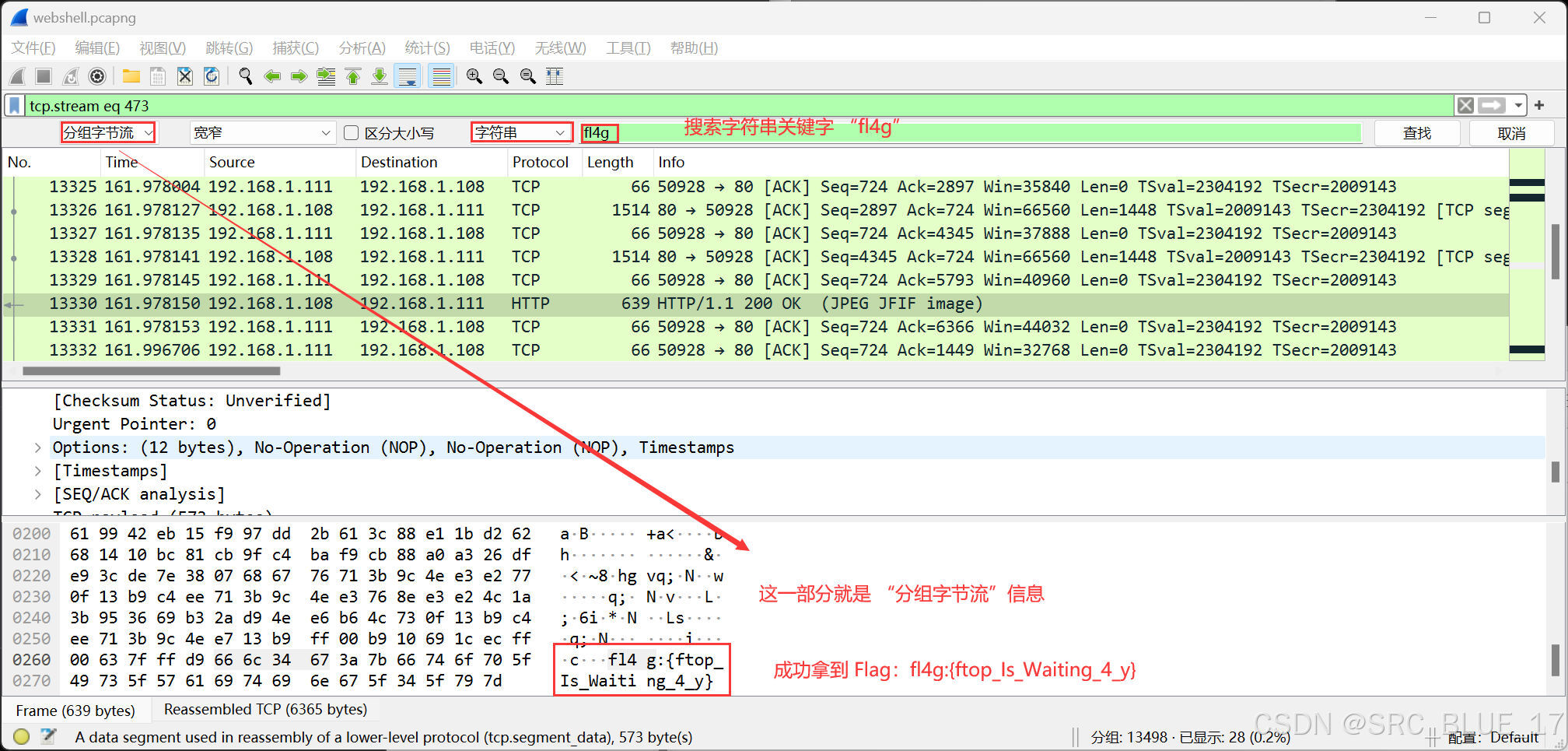

搜索注意事项:应该搜索 “分组字节流” 里的内容(即 WireShark 二进制那部分的内容)。

-

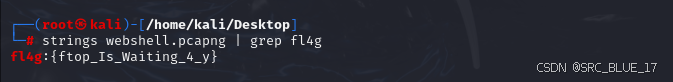

搜索拓展:可以在 Linux 系统中使用

strings命令搜索文件内容。-

strings命令用于打印二进制目标文件中的可打印字符。 -

示例:

strings webshell.pcapng | grep fl4g

-

- # 以下是 CTF 中常见的 Flag 名称,及其变体:

- flag

- fl4g

- f1ag

- f14g

0x02:WriteUP

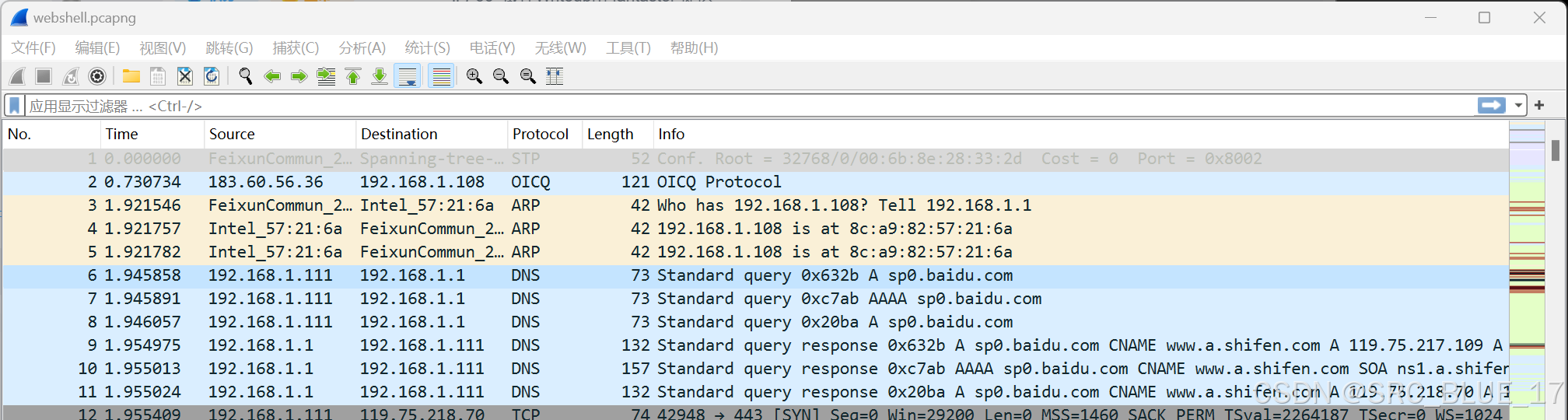

首先,将题目中的附件 webshell.pcapng 下载下来,然后使用 WireShark 打开:

然后按下快捷键 Ctrl + F,打开搜索框,选择搜索范围为 “分组字节流”,搜索的内容格式为 “字符串”,然后直接搜索 fl4g 关键字就可以拿到 Flag:

然后拓展一下,在 Kali Linux 系统中,使用如下命令也可以直接搜索出 Flag(其实就是将网络流量包以二进制读取后解析可解析的内容,然后再按照关键字搜索):

评论记录:

回复评论: