NFS(Network File System)漏洞描述

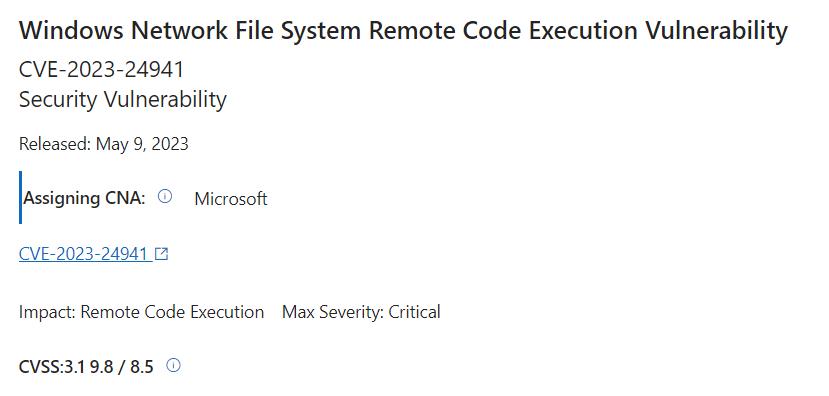

Name

Microsoft Windows Network File System Remote Code Execution Vulnerability

Severity

critical

CVE

CVE-2023-24941

Description

Microsoft Windows网络文件系统在解析某些精心制作的NFS请求时容易受到远程代码执行漏洞的影响。该漏洞是由于缺乏对NFS请求的适当检查,从而导致可利用的远程代码执行漏洞。攻击者可以通过发送精心制作的NFS请求来利用该漏洞。成功的攻击可能导致使用服务器的特权远程执行代码。

Reference

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2023-24941

攻击者如何利用此漏洞?

通过对网络文件系统 (NFS) 服务进行未经身份验证的特制调用来触发远程代码执行 (RCE),可以通过网络利用此漏洞。

该漏洞的危险程度

机密性-high

机密性完全丧失,导致受影响组件内的所有资源都泄露给攻击者。或者,仅获得一些受限信息的访问权,但披露的信息会带来直接、严重的影响。

真实性-high

完整性完全丧失,或者保护完全丧失。例如,攻击者能够修改受受影响组件保护的任何/所有文件。或者,只能修改部分文件,但恶意修改会给受影响的组件带来直接、严重的后果。

可用性-high

可用性完全丧失,导致攻击者能够完全拒绝对受影响组件中的资源的访问;这种损失是持续的:当攻击者继续进行攻击时、即使在攻击完成后这种情况仍然存在。或者,攻击者有能力拒绝某些可用性,但可用性的丧失会给受影响的组件带来直接、严重的后果(例如,攻击者无法破坏现有连接,但可以阻止新连接;攻击者可以重复利用漏洞在每次成功攻击的情况下,仅泄漏少量内存,但重复利用后会导致服务完全不可用)。

如何降低漏洞风险

此漏洞在 NFSV2.0 或 NFSV3.0 中无法被利用。在有系统补丁更新可防止此漏洞的 Windows 版本之前,您可以通过禁用 NFSV4.1 来缓解攻击。

以下 PowerShell 命令将禁用这些版本:

PS C:Set-NfsServerConfiguration -EnableNFSV4 $false

- 1

运行该命令后,需要重新启动 NFS 服务器或重新启动计算机。

要重新启动 NFS 服务器,请使用“以管理员身份运行”启动cmd窗口,输入以下命令:

要查看 NFSv4.1 是否已关闭,请在 Powershell 窗口中运行以下命令:

PS C:Get-NfsServerConfiguration

- 1

PS C:UsersAdministrator> Get-NfsServerConfiguration

State : Running

LogActivity :

CharacterTranslationFile : Not Configured

DirectoryCacheSize (KB) : 128

HideFilesBeginningInDot : Disabled

EnableNFSV2 : True

EnableNFSV3 : True

EnableNFSV4 : False

EnableAuthenticationRenewal : True

AuthenticationRenewalIntervalSec : 600

NlmGracePeriodSec : 45

MountProtocol : {TCP, UDP}

NfsProtocol : {TCP, UDP}

NisProtocol : {TCP, UDP}

NlmProtocol : {TCP, UDP}

NsmProtocol : {TCP, UDP}

PortmapProtocol : {TCP, UDP}

MapServerProtocol : {TCP, UDP}

PreserveInheritance : False

NetgroupCacheTimeoutSec : 30

UnmappedUserAccount :

WorldAccount : Everyone

AlwaysOpenByName : False

GracePeriodSec : 240

LeasePeriodSec : 120

OnlineTimeoutSec : 180

PS C:UsersAdministrator>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

EnableNFSV4 : False 则已经关闭。

要在安装安全更新后重新启用 NFSv4.1,请输入以下命令:

Set-NfsServerConfiguration -EnableNFSV4 $True

- 1

同样,运行命令后,您需要重新启动 NFS 服务器或重新启动计算机。

目前,该漏洞已经有补丁更新可以修复漏洞,请大家随时注意定期进行补丁更新。

推荐阅读

Microsoft Message Queuing Denial-of-Service Vulnerability

Microsoft Message Queuing Remote Code Execution Vulnerability

小型企业如何简单有效防范网络攻击威胁

服务器漏洞修复-检查和关闭勒索病毒传播的SMBv1协议

安全知识普及:如何让您的计算机上网安全,无忧冲浪

OT网络安全-OT客户端安全防护要采取那些措施

安全知识普及:远程办公,员工必须遵守的5大守则

钓鱼攻击:相似域名识别及如何有效预防攻击

评论记录:

回复评论: